[WebSec] Level 1

Information Gathering

Sau khi nhìn sơ qua bối cảnh challenge, thì có 1 chỗ input là số để xem thông tin ID.

Và challenge cũng đã cho source sẵn:

1 | |

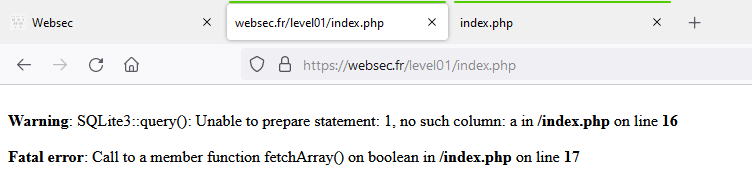

Với đoạn code trên, tại dòng 5. Nếu như mình truyền vào là dấu ‘, chữ cái, kí tự đặc biệt thì sẽ báo lỗi.

Với source code và thông báo lỗi, mình xác định được đây là lỗi SQL injection trên SQLite3.

Exploit

Vì ID kiểu dữ liệu thường là số, nên mình sẽ dùng kỹ thuật khai thác là UNION.

- Kiểm tra số cột được select.

1 | |

Vậy là có 2 cột được select.

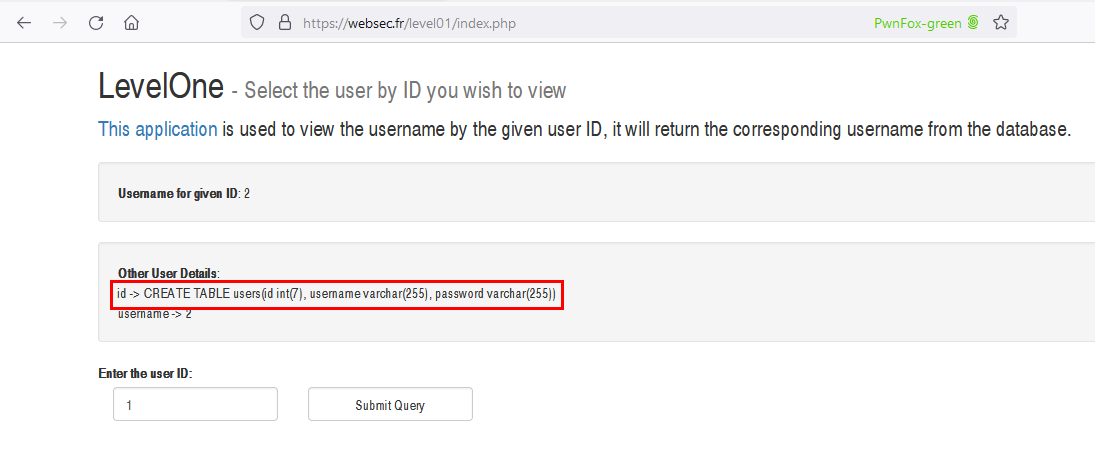

Tiếp theo cần xem các cột đó là gì.

1 | |

Xác định được table là users và các cột là id, username, password.

Tìm xem còn table nào ngoài users hay không?

1 | |

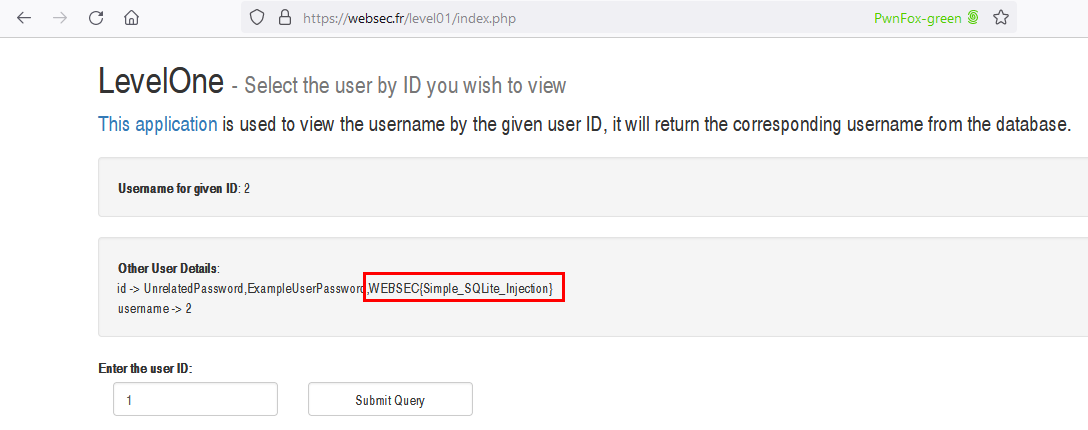

Cuối cùng get flag thôi.

1 | |

[WebSec] Level 1

https://dovankha.github.io/2022/07/19/lv1/